2023. 9. 28. 01:16ㆍSWLUG/web hacking

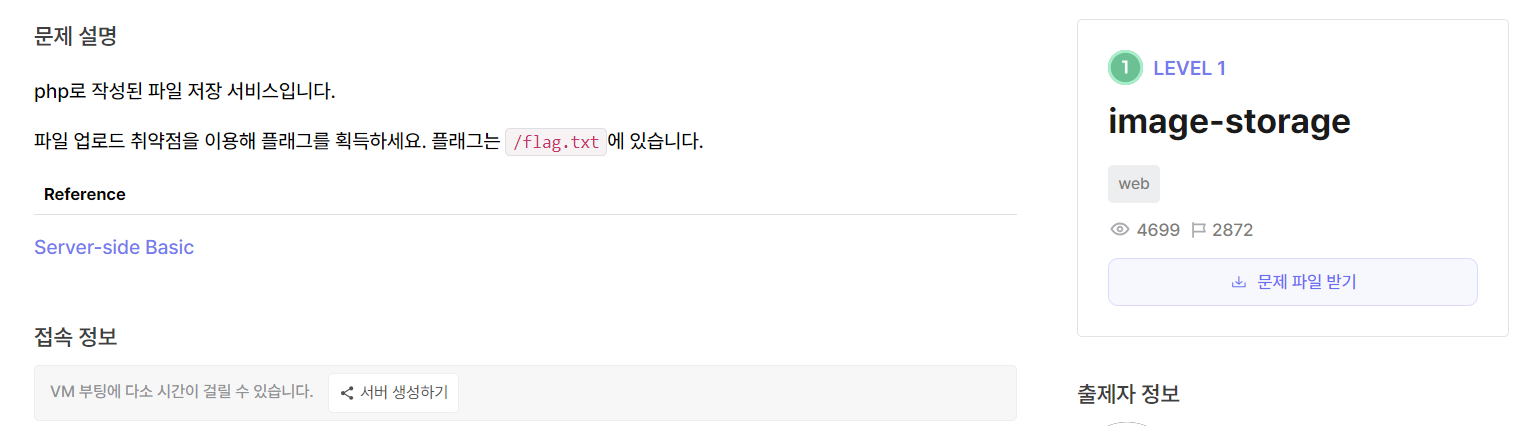

오늘의 마지막 문제이자 마지막 과제이다.

우선 파일을 다운받고 , 서버를 생성해야겠다.

파일을 다운받고 확인해보니 PHP파일만 3개가 있다.

서버는 이렇게 생겼다.

아무거나 일단 파일 업로드를 시도해봤다.

잘모르겠으니 일단 다운받아놓은 파일의 코드를 확인해봐야겠다.

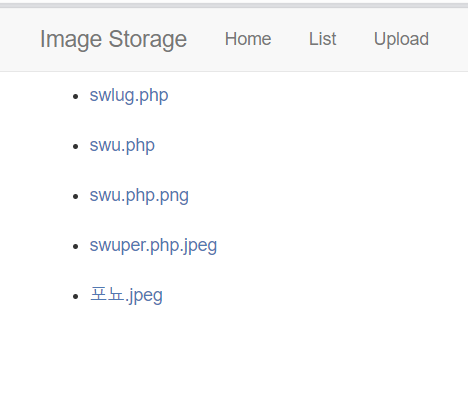

우선 리스트로 들어가보니, 이렇게 저장되어있다.

upload라는 php파일도 열어보았다.

둘다 나는 잘 모르지만 문제를 풀 만한 특이한 부분은 보이지 않는 것 같았다.

뭔가 쓰여있는 생김새가 리눅스 명령어가 떠오르고, 문제를 풀기위해서는 리눅스 명령어가 필요로 해보이고 나는 리린이니까, 도움을 받기로 했다.

[ 참고 학습 자료 ]

[웹해킹] dreamhack image-storage (tistory.com)

[웹해킹] dreamhack image-storage

dreamhack image-storage write up php로 작성된 파일 저장 서비스에서 파일 업로드 취약점을 이용해서 플래그를 획득해야한다. 문제 풀이 접속해서 upload 탭을 누르면 위와 같이 뜬다. 특이한 점이 있는지

man-25-1.tistory.com

/flag.txt 경로로 이동하는 command를 실행하는 php문을 작성해서 업로드하면 된다.

위 그림을 통해 여러번 업로드해본 나의 시도를 확인 할 수 있다.

저장한 php파일을 업로드해주었다.

업로드 후 url을 누르니 뜨는 플래그화면이다.

📌추가 학습 내용

<?php와 ?> 사이에 있는 모든 내용은 PHP 코드이다.

system("cat /flag.txt");은 PHP의 system 함수를 사용하여 쉘 명령을 실행하는 부분이다.

cat /flag.txt는 Linux 명령어로, /flag.txt 파일의 내용을 화면에 출력합니다.

* cat이란?

cat 명령어는 주어진 파일의 내용을 표시하거나 여러 파일을 결합(concatenate)하여 출력하는 데 사용된다.

'SWLUG > web hacking' 카테고리의 다른 글

| 4주차_Webhacking 과제2 : los(gremlin) (1) | 2023.10.05 |

|---|---|

| 4주차_Webhacking 과제1: Dreamhack(simple_sqli) (2) | 2023.10.05 |

| 3주차_Webhacking 과제3 ([root-me] File upload - Double extensions) (0) | 2023.09.28 |

| 3주차_Webhacking 과제2 ([root-me] Install files) (0) | 2023.09.27 |

| 3주차_Webhacking 과제1 ([webhacking.kr] old - 28번) (0) | 2023.09.27 |